-Routerekből építettek botnetet a kiberbűnözők

Korábban már többször előfordult, hogy a kiberbűnözők célkeresztjébe elsősorban nem számítógépek kerültek, hanem például egyes hálózati eszközök.

Ebből a szempontból a hálózati útválasztók, routerek mindig is a középpontban voltak, hiszen ezek az internet felöl is ostromolhatók, különösen akkor, ha a felhasználók, üzemeltetők nem gondoskodnak e berendezések megfelelő beállításáról.

Nagyon gyakori probléma, hogy a routerek (webes) menedzsment felülete vagy az adminisztrálásra szolgáló portjaik az internet felöl szabadon hozzáférhetők.

Mindezt pedig az is tetézi, hogy a tulajdonosok sokszor még arról sem gondoskodnak, hogy ezen eszközök gyári, alapértelmezett jelszavát megváltoztassák.

Ezzel pedig nyitott kapukat hagynak a támadók számára.

E problémák súlyosságát és nagyságrendjét jól szemlélteti az a legutóbb feltérképezett botnet is, amely kifejezetten a nem kellően védett routerek erőforrásaira épül.

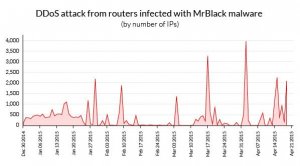

Az Incapsula kutatóinak először tavaly decemberben vált gyanússá az a botnet, amelyről már a kezdetekkor beigazolódott, hogy elsősorban nem számítógépek állnak mögötte.

Ehelyett otthoni, illetve kisebb irodáknak szánt routerek alkotják, amelyeket a támadók különféle kártékony programokkal kompromittáltak.

A vizsgálatok során számos olyan ártalmas kódra derült fény, melyek részt vettek az alvilági akcióban.

A legtöbbször a Spike vagy más néven MrBlack nevű trójai jutott szerephez, amelyről a Dr.Web kutatói már egy évvel ezelőtt beszámoltak. Úgy tűnik, hogy a kártevő az elmúlt hónapokban érett be igazán.

A routerekből felépülő botnetet vizsgáló szakemberek először arra gyanakodtak, hogy a támadók az útválasztókat valamilyen biztonsági résen keresztül manipulálták, és töltötték fel azokra a kódjaikat.

Azonban most már tudjuk, hogy ez nem így volt, ugyanis az elkövetők ebből a szempontból semmiféle kifinomult módszert nem alkalmaztak.

Mindössze felkutatták a számukra megfelelő, internetről menedzselhető, alapértelmezett jelszavakkal rendelkező routereket, és azokat megfertőzték.

Ehhez vagy a nyitott HTTP porton elérhető webes felületeket, vagy a szintén nem letiltott SSH portot használták fel.

Amikor bejutottak egy routerre, akkor azt elosztott szolgáltatásmegtagadási támadásokba vonták be, sőt a kódjuk arra is alkalmas volt, hogy további potenciális áldozatokat keressen.

Vagyis a vírusterjesztés bizonyos szinten automatizált volt a routerek között.

Érdemes szemügyre venni azt is, hogy a szóban forgó kártékony hálózat milyen nagyságrendeket képvisel. Az Incapsula szerint 2014 decembere óta 40 ezer különféle IP-címet érintett ez a hálózat, és több mint 1600 internetszolgáltató ügyfeleihez jutott el világszerte. Összesen 106 országban ütötte fel a fejét, de az esetek 85 százalékában brazil és tájföldi források voltak feltárhatók.

A botnet mögött eddig legalább 60 vezérlőszerver teljesített szolgálatot, amelyek egyrészt a hálózat felügyeletét, másrészt az elosztott irányítást biztosították. (A legtöbb támadás az Ubiquiti Networks eszközöket érintette.)

Nem a túlélésre játszik a Woozlist trójai

A Woozlist.A további jellemzője, hogy a Windows Hosts állományának manipulálásával webes átirányításokat képes végrehajtani.

Amikor a Woozlist.A trójai elindul, akkor az alábbi műveleteket hajtja végre:

1. Manipulálja a Windows Hosts állományát, majd webes átirányításokat hajt végre.

2. Ellenőrzi, hogy van-e elő internetkapcsolat.

4. Jelenti a fertőzés megtörténtét a terjesztői számára.

5. További kártékony programokat tölt le, illetve futtat.

6. Egy hátsó kapun keresztül fogadja a terjesztői által kiadott utasításokat, amelyeket rögtön végre is hajt.

7. Szerepet vállal adatlopásban.

Levelezőprogram bőrébe bújik a Flasfod trójai

Az Isidor Biztonsági Központ jelentése szerint a Flasfod a Windows könyvtárába hoz létre egy olyan mappát, amely látszólag egy rendszerfrissítéshez tartozik.

Amikor a Flasfod trójai elindul, akkor az alábbi műveleteket hajtja végre:

1. Létrehozza a következő állományt:

%ProgramFiles%\Outlook Express\msinm.exe

%Windir%\FILETIME.DAT

2. A regisztrációs adatbázishoz hozzáadja az alábbi bejegyzéseket:

HKEY_CURRENT_USER\Software\Microsoft\WAB\WAB4\”FirstRun” = “1”

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\GetInf\”pid” = “Encoded threat’s filename”

3. Kigyűjti a legfontosabb adatokat a Windows címjegyzékéből, és lementi azokat egy %Windir%\$NtUninstallKB885884$\Info.txt nevű fájlba.

%Windir%\$NtUninstallKB885884$

%Windir%\$NtUninstallKB885884$\FlashFiles

%Windir%\$NtUninstallKB885884$\LastFiles

%Windir%\$NtUninstallKB885884$\RecentFiles

%Windir%\$NtUninstallKB885884$\LastFiles

%Windir%\$NtUninstallKB885884$\FlashFiles

6. A fájlmentésekkel kapcsolatos műveleteket naplózza egy OtherInfo.txt nevű fájlba.

Csak a támadókra koncentrál a Werdlod trójai

Az Isidor Biztonsági Központ tájékoztatása szerint a Werdlod alapvetően két célt szolgál. Egyrészt kártékony programokat tölt le a számítógépekre, másrészt egy hátsó kaput nyit, amelyen keresztül fogadja a terjesztői által kiadott utasításokat.

1. Létrehozza a következő állományt:

%UserProfile%\AppData\Roaming\[véletlenszerű karakterek]\[véletlenszerű karakterek].exe

2. A regisztrációs adatbázishoz hozzáfűzi az alábbi értéket:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\”Macromedia” = “%UserProfile%\AppData\Roaming\[véletlenszerű karakterek]\[véletlenszerű karakterek].exe”

1. Létrehozza a következő állományt:

%UserProfile%\AppData\Roaming\[véletlenszerű karakterek]\[véletlenszerű karakterek].exe

2. A regisztrációs adatbázishoz hozzáfűzi az alábbi értéket:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run\”Macromedia” = “%UserProfile%\AppData\Roaming\[véletlenszerű karakterek]\[véletlenszerű karakterek].exe”

Egyszerűségével hódít a Tinub trójai

Egyszerűségével hódít a Tinub trójai

A Tinub trójai egy egyszerű hátsó kapu kiépítésével is meglehetősen sok kockázatnak tudja kitenni a PC-ket.

A Tinub.A trójai működéséhez elengedhetetlenül szükséges egy vezérlőszerver.

Ezért nemcsak egy kiszolgálót állítottak csatasorba a vírusterjesztők, hanem többet.

Ezekben a közös, hogy a Tinub a 7771-es porton keresztül képes kapcsolódni hozzájuk, és ilyen módon fogadja az utasításokat.

Mielőtt azonban erre sor kerülne, azelőtt értesíti a terjesztőit a fertőzés megtörténtéről, így azok tisztában lehetnek azzal, hogy a szerzeményük mikor, milyen PC-t fertőz meg.

Az Isidor Biztonsági Központ tájékoztatása szerint a Tinub további veszélyes jellemzője, hogy esetenként alkalmas lehet adatszivárogtatás elősegítésére is.

Amikor a Tinub.A trójai elindul, akkor az alábbi műveleteket hajtja végre:

1. A regisztrációs adatbázisban létrehozza a következő bejegyzéseket:

HKLM\software\classes\clsid\{740f4164-15d4-42b8-8fa2-b0725b1328c3}\localserver32\(default)=”[fájl neve].exe”

HKLM\software\classes\kxahmghcdbtscbt.tbvnmqfasjwp\clsid\(default)=”{740f4164-15d4-42b8-8fa2-b0725b1328c3}”

HKLM\software\classes\typelib\{14dfb228-9716-434b-8442-eff13fd44e6f}\1.0\win32\(default)=”[fájlnév].exe”

2. Kapcsolódik távoli kiszolgálókhoz a 7771-es porton keresztül.

3. Jelenti a fertőzés megtörténtét a terjesztői számára.

4. Kártékony programokat tölt le a számítógépre.

5. Szerepet vállal adatszivárogtatásban.

Ettől a vírustól a kutatók is a falra másznak

az antivírus technológiákat fejlesztő cégek hálóin minél kisebb valószínűséggel akadjanak fent a szerzeményeikkel.

Gyakori technika például, amikor egy károkozó egy adott rendszerre való felkerülését követően egy darabig várakozik (megvárja, amíg a sandbox alapú védelem nem észlel rendkívüli eseményt), majd ezt követően aktivizálódik.

E trükköt a korszerűbb védelmi eljárások már felismerik, illetve kezelik.

További módszer, hogy a malware-ek addig nem végeznek káros, feltűnő műveletet, amíg egy egérrel történő kattintást nem észlelnek.

Ezáltal a nem megfelelően felkészített, automatizált víruselemző rendszerek nem fognak semmiféle szokatlan eseményt tapasztalni emberi beavatkozás hiányában.

Itt az újabb trükk

A vírusírók már sokszor bizonyították, hogy kifogyhatatlanok az ötletekből.

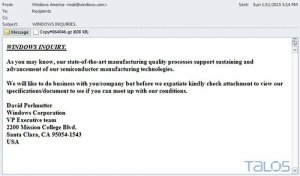

A Cisco által leleplezett Rombertik nevű trójai készítői pedig még a szokásosnál is több mindent bevetettek annak érdekében, hogy megkeserítsék az antivírus cégek, kutatók dolgát.

A fertőzött mellékleteket tartalmazó elektronikus levelekben terjedő kártevő a betöltődése után először gondosan feltérképezi azt a rendszert, amelyre rákerült. Többféle algoritmus segítségével próbálja kiszűrni a virtuális rendszerekre, illetve a sandbox környezetekre utaló jeleket.

Amennyiben nem érzékel számára problémás körülményt, akkor dekódolja a saját kódját, és elvégzi a fertőzést. Ennek során még egy második (memória) ellenőrzést is végez a vírusdetektálásra használatos komponensek felderítése érdekében.

Amennyiben a trójai ekkor sem talál rá nézve veszélyes elemeket, akkor nekilát a tényleges tevékenységének, ami leginkább adatlopásban, kémkedésben testesül meg.

A Rombertik igazi érdekessége abban rejlik, hogy a víruselemzők által használt környezetekben komoly fennakadásokat idézhet elő.

Ellentétben sok más, hasonló képességekkel rendelkező malware-től, ez a károkozó nemcsak azt próbálja elérni, hogy átcsússzon a felismerésére szolgáló rendszereken, hanem azokat meg is bolygatja.

Először beveti a “tétlenségi trükköt”, vagyis egy ideig semmi károsat nem csinál.

Azonban mindezt nem egy egyszerű sleep parancs kiadásával teszi (amit az újabb sandoboxok már felismernek), ugyanis a tétlenségét azzal leplezi, hogy véletlenszerű adatokat – egészen pontosan 960 millió alkalommal – beír a memóriába.

Ha pedig az elemzőrendszer naplózza a változásokat (márpedig ez is a dolga), akkor a Cisco szerint akár 100 gigabájt méretű naplóállomány is keletkezhet, ami nem igazán kezelhető hatékonyan a védelmi intézkedések kidolgozása során.

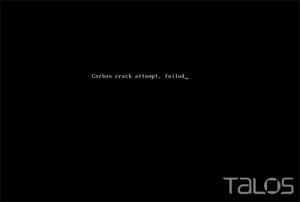

Amikor a Rombertik túljut a látszólagos tétlenségén, és megbizonyosodik arról, hogy virtuális környezetbe vagy sandbox-ba került, akkor rögtön megpróbálja felülírni az MBR-t (Master Boot Record), majd újraindítja a virtuális gépet.

Ezáltal azt használhatatlanná teszi.

Ha pedig nem fér hozzá az MBR-hez, akkor kitöröl minden állományt a felhasználók mappáiból.

Még egy trükk

A Rombertik még egy technikát alkalmaz a víruskeresők átejtéséhez.

A teljes mérete 1264 KB, miközben a működéséhez ténylegesen szükséges kódok (payloadok) mindössze 28 KB-ot tesznek ki.

Vagyis a kártevő 97 százaléka semmi más célt nem szolgál, mint hogy ártalmatlan kódok közé rejtse az ártalmas összetevőit.

A Cisco szerint a károkozóhoz a terjesztői ilyen módon 75 képállományt és 8000 nem használt függvényt is “csatoltak”.

A Rombertik elleni fellépésre csak többszintű védelemmel van igazán mód.

Így érdemes szűrni a kéretlen leveleket, és természetesen naprakészen tartani a védelmi alkalmazásokat, amelyek most már

Pendrive-okon figyel a Kasidet trójai

Amikor a Kasidet.A trójai elindul, akkor az alábbi műveleteket hajtja végre:

%APPDATA%\[PC neve]\[fájlnév]

2. A regisztrációs adatbázishoz hozzáadja a következő értékeket:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\”%APPDATA%\[a trójai elérési útvonala és fájlneve]

3. Minden cserélhető meghajtóra felmásolja a saját állományát WinUpdate.exe néven.

4. Megpróbálja kihasználni a Windows Autorun funkciójában rejlő lehetőségeket.

5. Rendszerinformációkat gyűjt össze.

7. Nyit egy hátsó kaput, és várakozik a támadók parancsaira.

Pofonegyszerűen lehet megtéveszteni a biztonsági szoftvereket

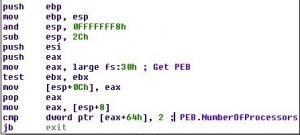

A kártékony program vizsgálata során a legérdekesebb jelenség az volt, hogy a trójai nagyon könnyedén vette semmibe a sandbox technológiák által jelentett védelmet. Vagyis a vírusok felismerésére szolgáló, elkülönített környezeteket nagy pontossággal ismerte fel, és szűrte ki azokat a rendszereket, amelyek a felismerését voltak hivatottak ellátni.

A Dyre készítői egész egyszerűen annyit tettek, hogy még mielőtt a károkozójuk akcióba lépne, azelőtt lekérdezik, hogy a trójai hány processzormaggal rendelkező rendszeren fut.

A Seculert kutatói szerint a Dyre esete jól mutatja azt, hogy önmagukban a sandbox technológiák sem képesek kezelni minden kockázati tényezőt.

Óvatos lett a zsaroló Cryptolocker trójai

Egy vírus nem vírus

A Dyre további fontos jellemzője, hogy soha nem jár egyedül.

A Seculert kutatói szerint a Dyre esete jól mutatja azt, hogy önmagukban a sandbox technológiák sem képesek kezelni minden kockázati tényezőt.

Óvatos lett a zsaroló Cryptolocker trójai

Az Isidor Biztonsági Központ közleménye szerint a Cryptolocker.R minden dokumentumot, képet, multimédiás állományt, adatbázist, levelezéssel kapcsolatos adatállományt, CAD-rajzot titkosít.

A megfelelő védekezéshez ezúttal is elengedhetetlen a biztonsági mentések rendszeres készítése és a megfelelő tárolása.

Amikor a Cryptolocker.R trójai elindul, akkor az alábbi műveleteket hajtja végre:

1. Ellenőrzi, hogy léteznek-e a következő folyamatok:

wireshark.exe

idaq.exe

idag.exe

idag64.exe

pexplorer.exe

lordpe.exe

hiew32.exe

bindiff.exe

procexp.exe

2. Ellenőrzi, hogy a számítógép virtuális környezetben fut-e.

3. Ellenőrzi a számítógép nevét.

6. Egy batch állomány segítségével .exe kiterjesztésű fájlokat töröl.

7. A powercfg.exe parancs segítségével meggátolja, hogy a számítógép alvó állapotba kerüljön.

8. Eltávolítja az árnyékmásolatokat.

9. E-mailben továbbítja a számítógép nevét és IP címét.

10. Fájlokat titkosít.

11. A titkosított fájlok kiterjesztését egy “.just” kifejezéssel egészíti ki.

Sebezhető számítógépeket keres a Downeks trójai

Az Isidor Biztonsági Központ jelentése kitért arra, hogy a Downeks trójai egy vezérlőszerverre tölti fel a megkaparintott adatokat.

Amikor a Downeks trójai elindul, akkor az alábbi műveleteket hajtja végre:

1. Létrehozza a következő állományokat:

%UserProfile%\Application Data\Download Excute.exe

%UserProfile%\Start Menu\Download Excute.LNK

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\”Download Excute” = “%UserProfile%\Application Data\Download Excute.exe”

3. Csatlakozik előre meghatározott távoli kiszolgálókhoz.

4. Rendszerinformációkat gyűjt össze.

5. Képernyőképeket készít.

6. Ellenőrzi a telepített biztonsági szoftvereket.